**前段时间参加了SKCTF2019,并且最近推完了《三色绘恋》, 作为纪念, 这篇博文的所有配图都用《三色绘恋》里面的CG了~ 可爱的墨小菊作封面镇博~ **

这篇博文会持续更新,直到我把我会做的所有题都更一篇WP为止

AWD部分

- 我没什么AWD经验, 登入服务器什么的还是现学的, 下载下来pwn以后也只是粗略分析… 忽视了一个大漏洞,导致pwn一直被打而没有进攻…

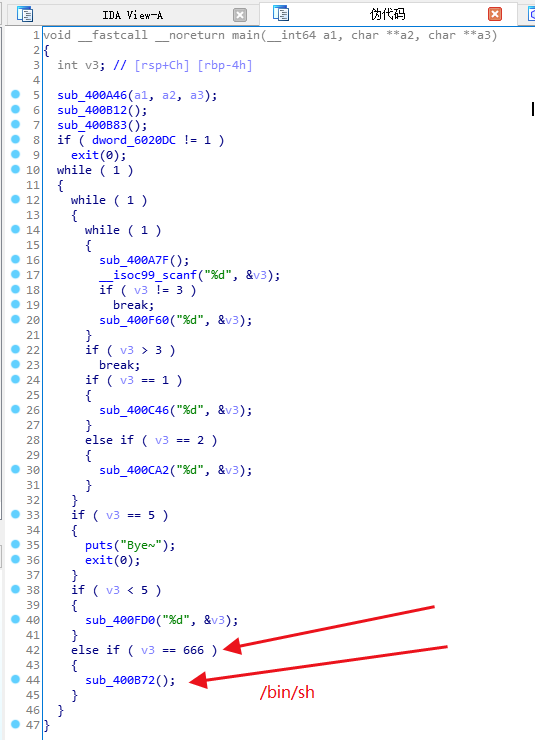

我与进攻只差一个666。

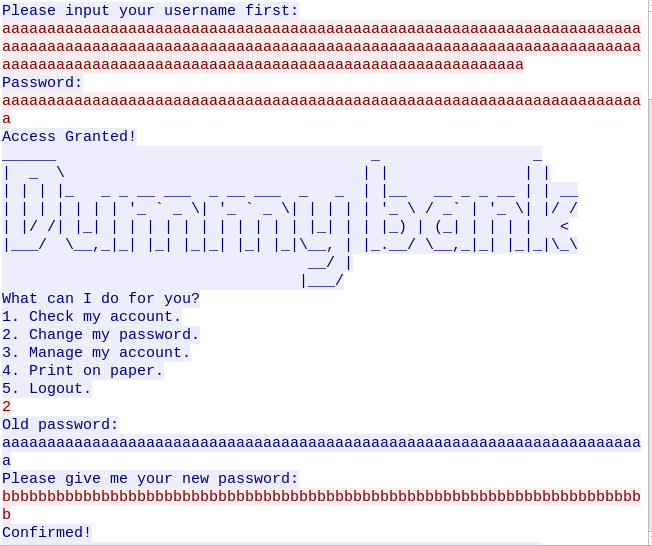

首先pwn的login是一个点, 这个通过被攻击流量直接拿到了打法。

用户名直接a上200个, 密码a上72个。

但是这个流量里面含有太多攻击者的测试阶段, 这对第一次进行AWD流量分析的我产生了干扰。。。 再加上我不太会pwn,我以为要执行完所有攻击者的行为才能cat flag。

但是运行过程中一直在调试… 忽略了最简单的666,起初还纳闷这个666是干什么的,直到赛后表哥讲解的时候才恍然大悟… 这心情感觉就像高考试卷没写名字一样…。

先暂时记录到这, 因为还没开始正式学pwn, 先从逆向学起~

MISC部分

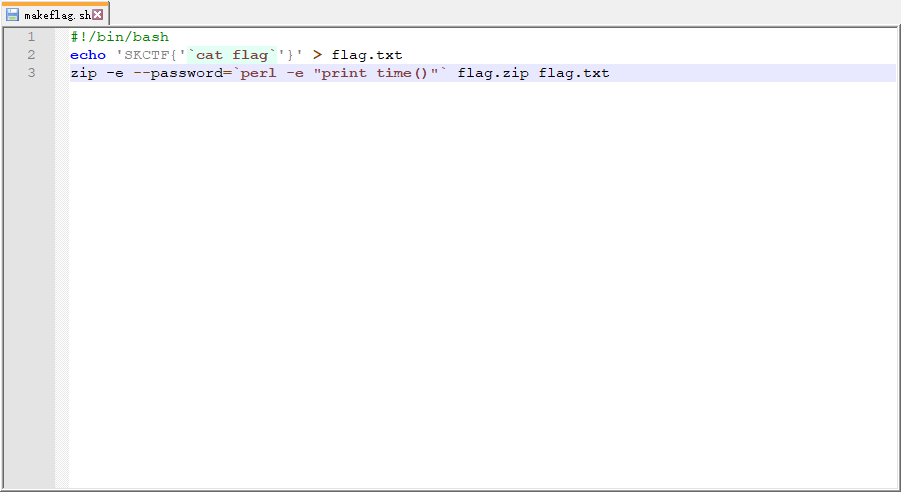

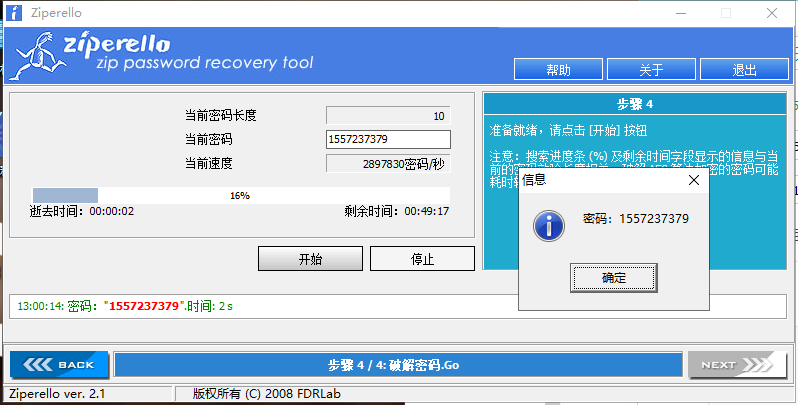

0x01 unzip

- 考察时间戳, 可以直接爆破压缩包密码。

时间戳是指格林威治时间1970年01月01日00时00分00秒(北京时间1970年01月01日08时00分00秒)起至现在的总秒数。

可以直接从1550000000 开始爆破密码, 这样省时间。

解开zip 得到flag。

0x02 二维码

考察PIL库的运用, 编码与加解密。

题目是给了一堆RGB值, 把它保存在一个文件里。 脚本附上。

1 | from PIL import Image |

- 得到二维码

- 扫码得到:

ONYXE6LSIVXF6ZTUOZTXWRRRIRPWCZLWORIGCLJQG56Q====

- base32解码得到:

sqryrEn_ftvg{F1D_aevtPa-07}

- 9栏栅栏解密得到:

synt{DeP0qr_vF_va7rEfg1at-}

- 凯撒解密得到:

flag{QrC0de_iS_in7eRst1ng-}

0x03 猜数

考察写脚本能力或者说…耐心…

这道题我是试了手撕了一百多次,得到了150个数据,然后得到了flag.

这150个数据就不列出来了.

这里学习大佬的利用pwntools的解法。

1 | from pwn import * |

- 这样的话, 如果数据和题目提供的数据完全相同的话, flag也就会跟着输出出来了。

0x04 Manchester

考察图片隐写与曼彻斯特编码。

在kali里面binwalk题目图片,发现里面还隐藏着一张图片, foremost分离出来以后是一堆类似于-. 这种。

还没做完,等平台重新开放再更。

Crypto部分

0x01 签到题

- 考察手速和仔细程度

- 公告真该仔细看看。

0x02 RSA

考察对RSA算法的理解与应用。

之前见过的题目大都是已知pqe或ne推出d之类的,而这个题目是已知ned去反推pq。

尝试对模n进行在线分解,但是无果, n实在太大了。

又尝试进行正向爆破,看看谁(p)乘谁(q)等于模n,但是…n实在太大了, 数据都超出范围了…

无奈只能上网找算法。

脚本附上:

1 | # -*- coding: UTF-8 -*- |

- 由此可以得到pq,然后代入题目给的脚本。

1 | from gmpy2 import invert |

- 运行得到flag:

SKCTF{e7ddad281ff7dfc99eb3379e0efd46f8}

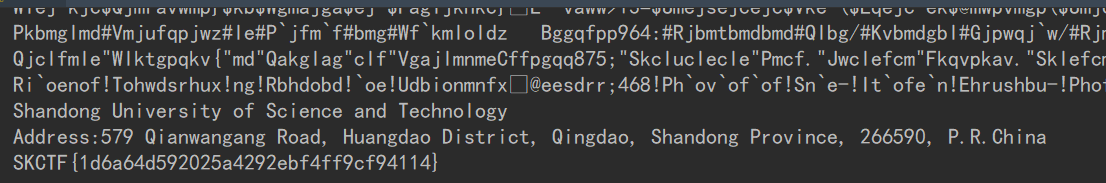

0x03 xor

- 题目是这么一堆字符…

1 | rJeekZuQkZjfqpGWiZqNjJaLht+Qmd+snJaakZya356Rm9+rmpyXkZCTkJiG9b6bm42ajIzFysjG366WnpGInpGYnpGY362QnpvT37eKnpGYm56Q37uWjIuNlpyL09+ulpGYm56Q09+sl56Rm5CRmN+vjZCJlpGcmtPfzcnJysbP09+v0a3RvJeWkZ71rLS8q7mEzpvJnsnLm8rGzc/Nyp7LzcbNmp2Zy5mZxpyZxsvOzsuC |

比赛的时候对着这么一串字符与0~256都异或了一遍, 然并卵。

殊不知需要先对这一串字符进行base64解密。。。。

脚本附上:

1 | # -*- coding: UTF-8 -*- |

- 运行结果挺有意思的…

- flag:

SKCTF{1d6a64d592025a4292ebf4ff9cf94114}

0x04 抓捕贪污犯

考察仿射密码

题目没记下来…等平台再开的时候再更…

基本思路就是先通过题目的提示 写个小算法得到a与b, 然后对题目中那一串字符串进行仿射解密。

Reverse 部分

0x01 CUBE

考察angr的运用。

之前曾经接触过一些angr方面的题目, 但是与之前题目不同的是,这道题的avoid的地方有多个,谷歌到需要使用元组来进行avoid。

但是比赛的时候并没有完整地解出来这道题目。因为考虑的方向有所偏差,陷入一片迷茫。

比赛时我的find地址选的0x401015,这样导致无法执行到下面0x4010C1的printf后门。 哭,再一次辜负了表哥的期望… awd里的pwn也是因为后门。。。逆向也是因为后门。。。

如果是执行我所选用的find地址,执行结果为:

0000263700000026370000002637000000263700000026370000002637000000263700000026370000000000000000000000000000000000000000000000263700000026370000002637000000263700

但是鉴于C语言里面 00002637与2637等值, 尽管程序可以通过执行并且输入十来个数进行check,如果对就返回flag。 但angr的执行结果返回了这么一堆带0的东西,而且没有分隔,这导致我不知道这十来个数到底是00002637还是2637或是26370之类的具体哪种或者哪几种。

赛后复现题目的时候表哥给了个思路, find的地址直接取到后门的printf位置,这样便能直接输出flag!

提供两个脚本,分别是windows版本的和Linux版本的。

1

2

3

4

5

6

7

8

9

10

11

12

13

14#Windows

import angr

avoid = [0x40095B,0x400A98,0x400B16,0x400E6E,0x400EC2,0x400F70,0x401001]

proj = angr.Project('D:\\CUBE',auto_load_libs = False)

state = proj.factory.entry_state()

simgr = proj.factory.simulation_manager(state)

simgr.explore(find = 0x4010C1,avoid = avoid)

#simgr.found[0].posix.dumps(0)

print simgr.found[0].posix.dumps(1)

1 | #Linux |

- 运行得到flag:

skctf{2637002637000263700-26370026370002637002637002637000263700-2637002637000263700}

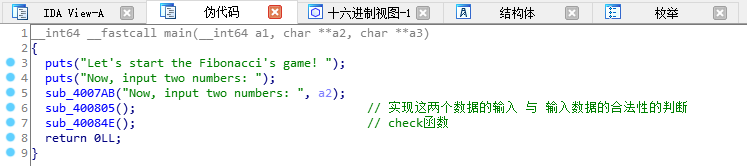

0x02 Fibonacci

- IDA载入 来到main函数位置查看伪代码。

- 提供两个方法。

方法一 算法逆向

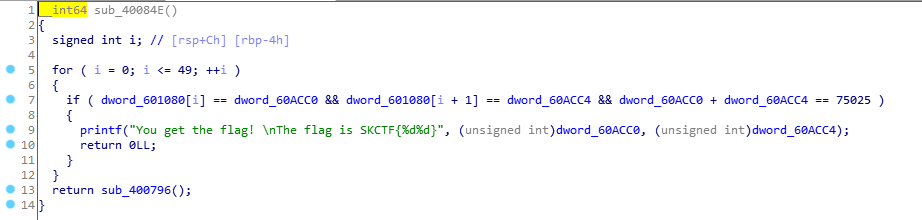

- 既然是Fibonacci,也就是斐波那契数列, 那么查看check函数。

函数中 dword_60ACC0与 dword_60ACC4是我们输入的两个数。

dword_601080则是存放着斐波那契数列的一个数组。

根据这个函数, 它遍历了从斐波那契数列第一个数到第五十个数,如果满足我们输入的两个数是斐波那契数列中相邻的两个数并且它们之和为75025,则成功输出flag。

那么我们只需要先写出来一个长度为50的斐波那契数列,脚本如下:

1 | # -*- coding: UTF-8 -*- |

- 结合斐波那契数列的性质, 我们输入的两个数相加一定会是斐波那契数列中的另一个数,并且在我们输入的这俩数中较大的一个数的后面。

- 在输出的L里查找得到28657,46368,75025这一串,所以28657,46368即为答案。

- 所以flag为:

SKCTF{2865746368}

方法二 angr

由第一个CUBE题产生了灵感,直接angr。

直接上脚本了, Windows的脚本。

1 | import angr |

- 直接输出:

The flag is SKCTF{2865746368}

Pwn 部分

- 但愿我能在这一部分更上一篇… 能力有限,还是先以逆向为主…